Қауіпсіздіктің виртуалды қосқышы - Virtual security switch

Бұл мақалада бірнеше мәселе бар. Өтінемін көмектесіңіз оны жақсарту немесе осы мәселелерді талқылау талқылау беті. (Бұл шаблон хабарламаларын қалай және қашан жою керектігін біліп алыңыз) (Бұл шаблон хабарламасын қалай және қашан жою керектігін біліп алыңыз)

|

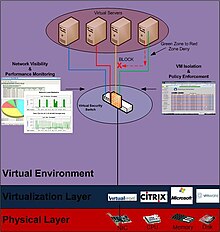

A виртуалды қауіпсіздік қосқышы бағдарламалық жасақтама болып табылады Ethernet қосқыш ішіне енетін қауіпсіздік басқару элементтерімен виртуалды орта сияқты VMware vSphere, Citrix XenDesktop, Microsoft Hyper-V және Виртуалды темір. Қауіпсіздіктің виртуалды қосқышының негізгі мақсаты - оқшаулау, басқару және мазмұнды тексеру сияқты қауіпсіздік шараларын қамтамасыз ету виртуалды машиналар.

Ішіндегі виртуалды машиналар кәсіпорын сервер орталар 2005 жылдан бастап танымал бола бастады және тез арада компаниялардың серверлерді орналастыру әдісінде стандарт бола бастады қосымшалар. Бұл серверлерді виртуалды ортаға орналастыру үшін а виртуалды желі қалыптастыру керек Нәтижесінде, сияқты компаниялар VMware а деп аталатын ресурс құрды виртуалды қосқыш. Виртуалды коммутатордың мақсаты виртуалды машиналар мен қосымшалар виртуалды желіде де, физикалық желіде де байланыса алатындай етіп виртуалды ортадағы желілік байланысты қамтамасыз ету болды.

Бұл виртуалды желінің тұжырымдамасы бірқатар проблемаларды тудырды, өйткені виртуалды ортадағы қауіпсіздікке байланысты, өйткені қоршаған ортада қауіпсіздік технологиялары емес, виртуалды коммутация технологиялары бар. Қосқыштары бар физикалық желілерден айырмашылығы қол жетімділікті басқару тізімдері (ACL), брандмауэрлер, антивирус шлюздер немесе кірудің алдын алу құрылғылар, виртуалды желі ашық болды. Қауіпсіздіктің виртуалды қосқышының тұжырымдамасы - бұл коммутация және қауіпсіздік күштері біріктірілген, сондықтан қауіпсіздікті басқару элементтері виртуалды қосқыштың ішіне орналастырылып, порт үшін тексеруді және виртуалды ортада оқшаулауды қамтамасыз етеді. Бұл тұжырымдама қауіпсіздікті қорғауды көздейтін соңғы нүктелерге мүмкіндігінше жақындауға мүмкіндік берді, соңғы нүктелерде (хост негізінде виртуалды машиналарда) өмір сүруге тура келмеді.

Хостқа негізделген қауіпсіздік шешімдерін виртуалды машиналарда орналастыру қажеттілігін болдырмай, виртуалды ортада қауіпсіздікті орналастыру кезінде өнімділіктің айтарлықтай жақсаруына қол жеткізуге болады. Себебі виртуалды машиналар есептеу ресурстарымен бөліседі (мысалы. Орталық Есептеуіш Бөлім уақыт, жады немесе дискідегі орын ) арнайы ресурстарға ие физикалық серверлер. Мұны түсінудің бір әдісі - қос процессорлық серверде жұмыс істейтін 20 виртуалды машинаны және олардың әрқайсысында хостқа негізделген брандмауэрі бар виртуалды серверді бейнелеу. Бұл виртуалды 20 машина қолданатын ресурстарды қолданумен 20 брандмауэрді құрайтын болады. Бұл виртуалдандырудың мақсатын бұзады, яғни бұл ресурстарды қауіпсіздік қосымшаларына емес виртуалды серверлерге қолдану. Қауіпсіздікті виртуалды ортаға орталықтандырып орналастыру бір мағынада 20 брандмауэрге қарсы бір брандмауэр болып табылады.

Шектеулер

Ауыстырғыштар болғандықтан 2 қабат бір тарату доменін жасайтын құрылғылар, виртуалды қауіпсіздік қосқыштары желінің сегменттелуін және оқшаулануын көбіне көбінесе көп деңгейлі физикалық желіде қайталай алмайды. Осы шектеулерді шешу үшін бірқатар желі, қауіпсіздік және виртуалдандыру жеткізушілері ұсына бастады виртуалды брандмауэрлер, виртуалды маршрутизаторлар және басқа желілік құрылғылар виртуалды желілерге сенімділік пен желіні ұйымдастыру шешімдерін ұсынуға мүмкіндік береді.

Мәселе мысалы

Себебі виртуалды машиналар мәні бойынша операциялық жүйелер және бір файлға оралған қосымшалар (деп аталады дискідегі кескіндер ), олар қазір мобильді болды. Тарихта бірінші рет серверлерді дәл осылай жылжытуға, алмастыруға және ортақ пайдалануға болады MP3 туралы ортақ файлдар peer-to-peer желілері. Әкімшілер енді жаңа серверлерді орналастыру уақытын жеделдету үшін Интернет арқылы алдын ала орнатылған виртуалды серверлерді жүктей алады. Енді әкімшіге бағдарламалық жасақтаманы ұзақ орнату процесі қажет емес, өйткені бұл виртуалды диск кескіндері алдын-ала орнатылған операциялық жүйелер мен қосымшаларға ие. Олар виртуалды құрылғылар.

Сервер кескіндерінің бұл ұтқырлығы қазір бүкіл серверлердің жұқтырылуы және табиғат аясында өтуі мүмкін проблеманы тудырды. Ең соңғы нұсқаны жүктеп алғаныңызды елестетіп көріңіз Федора Linux ThoughtPolice.co.uk сияқты веб-сайттан сервер, оны орнатып, кейінірек бар екенін білді Трояндық ат кейінірек сіздің виртуалды желіңізді алып тастаған сол серверде. Бұл апатты болуы мүмкін.

Қазір виртуалды сервер кескіндерін жүктеу кезінде ескеру қажет болатын сенімділік факторы болғанымен,

Virtual Security Switch тұжырымдамасы - бұл виртуалды машиналар арасындағы оқшаулау мен қауіпсіздікті бақылауды қамтамасыз ете отырып, сіздің сенімді шешіміңізді бақылайды. Виртуалды қауіпсіздік қосқышы VM-ді бір-бірінен оқшаулай алады, бір-бірімен қандай байланыс түрлеріне жол берілетінін шектейді, сонымен қатар зиянды мазмұнның таралуын немесе қызмет шабуылдарынан бас тартуды қадағалай алады.

Тарих

Reflex Security өнеркәсіптің алғашқы 10 гигабиттік желілік қауіпсіздік қосқышын ұсынды, ол оған қосылған 80 физикалық серверлерді қолдау үшін порт тығыздығы болды.[1] 2008 жылы, Вята тасымалдауды бастады ашық ақпарат көзі желілік операциялық жүйе ұсынуға арналған 3 қабат маршруттау, брандмауэр, желі мекенжайын аудару (NAT), хосттың динамикалық конфигурациясы және виртуалды жеке желі Ішінде және арасында (VPN) гипервизорлар. Сол уақыттан бері, VMware, Cisco, Арша және басқалары виртуалды желінің қауіпсіздігі өнімдерін жеткізді[қайсы? ] ауыстыру мен маршруттауды 2 және 3 қабатты қосады.

Әдебиеттер тізімі

- ^ «Reflex MG10 желілік қауіпсіздік жүйесі» (PDF). Рефлекторлық қауіпсіздік. Шілде 2007 ж.

Әрі қарай оқу

- Handy, Alex (21 мамыр 2012). «Виртуализация: енді машиналарға ғана емес». SD Times. BZ Media.

- «Біздің өнімдерімізді қауіпсіз ету». vmware.com. VMWare. Алынған 6 шілде 2016.

- Грин, Тим (8 қаңтар 2008). «Желіаралық қалқаның виртуалды серверінде қорғаныс жоқ деген параметрлер бар». Network World. IDG.